การบุกรุก (Intrusion)

- “การบุกรุก (Intrusion)” จัดว่าเป็นการโจมตีสารสนเทศชนิดหนึ่ง ซึ่งผู้โจมตีพยายามบุกเข้ามาในระบบ หรือพยายาม รบกวนระบบ ให้มีการทำงานที่ผิดปกติและเป็นอันตราย ส่งผลให้เกิดความเสียหายแก่องค์กรเป็นอย่างมาก

- ระบบตรวจจับการบุกรุก มีวัตถุประสงค์ เพื่อตรวจพบการโจมตีก่อนที่จะเกิด ระหว่างที่เกิด และหลังจากที่เกิดการโจมตีไปแล้ว

ระบบตรวจจับการบุกรุก (IDS)

- ระบบการตรวจจับการบุกรุก (Intrusion Detection System: IDS)คือ ระบบซอฟต์แวร์และ/หรือฮาร์ดแวร์ที่ติดตามการจราจรและพฤติกรรมที่น่าสงสัยในเครือข่าย และทำการแจ้งเตือนไปยังระบบหรือผู้ดูแลระบบทันทีที่พบการบุกรุก ในบางกรณีระบบ IDS จะมีการตอบสนองการจราจรที่ไม่พึงประสงค์ ด้วยการกระทำบางอย่าง เช่น สกัดกั้นการจราจรดังกล่าว ไม่ให้สามารถเข้าถึงผู้ใช้หรือหมายเลข IP ที่แท้จริงได้ เป็นต้น

- โปรแกรม IDS ที่นิยมมีหลายผลิตภัณฑ์ เช่น Snort, Endian, Untangle, OSIRIS HIDS, SourceFileเป็นต้น

สถาปัตยกรรมของระบบ IDS

- Network Based IDS จะทำการตรวจจับข้อมูลภายในเครือข่าย โดยอาศัย Sensor ของ IDS คอยสอดส่องและตรวจสอบเฉพาะ Packet ที่วิ่งอยู่ในส่วนที่ถูกกำหนดไว้ และ Sensor จะสนใจเฉพาะ Packet ที่ตรงกับ Signature ที่เรากำหนดไว้เท่านั้น

- String Signature เป็นประเภทที่คอยสอดสอ่งหาข้อมูลที่เป็น Text/String ที่บ่งบอกว่าอาจเป็นการโจมตี เช่น “cat”++”/etc/passwd”

- Port Signature เป็นประเภทที่จะเฝ้าดูการพยายามติดต่อเข้ามายัง Service และ Port ที่รู้จักกันดีและมักถูกใช้เป็นช่องทางในการโจมตีเช่น Telnet พอร์ต 23, FTP พอร์ต 20/21

- Header Signature เป็นประเภทที่พยายามมองหา Header ของแพ็กเก็ตที่ไม่ถูกหลัก หรือ Header ที่ไม่น่าพบในระบบ

- Host Based IDS เป็นสถาปัตยกรรมที่มุ่งเน้นการตรวจจับการบุกรุกที่เครื่อง Server หรือ Host โดยตรง ดังนั้น จึงมีการติดตั้งระบบ HIDS หรือ HIDS Agent ที่ Host ทุกเครื่องขององค์กร หรือทุกเครื่องที่ต้องการให้มีระบบ HIDS โดยระบบ HIDS ที่ Host แต่ละเครื่อง จะทำหน้าที่ตรวจสอบและตรวจจับการบุกรุกที่พยายามเปลี่ยนแปลงไฟล์ระบบ (System Files), Log File และแอปพลิเคชันที่รันบน Host แต่ละเครื่องได้

คำศัพท์ที่ควรทราบ

- Alert/Alarm คือ สัญญาณที่เป็นการบ่งบอกว่าระบบอาจจะกำลังถูกโจมตี

- True Positive คือ ระบบ IDS ทำการเตือนได้อย่างถูกต้องเพราะเกิดการโจมตีจริง

- False Positive คือ ระบบ IDS ทำการเตือนไม่ถูกต้องเพราะไม่ได้เกิดการโจมตีจริง

- False Negative คือ ระบบ IDS ไม่สามารถตรวจจับการโจมตีที่เกิดขึ้นได้

- True Negative คือ ระบบ IDS ไม่มีการแจ้งเตือนเมื่อไม่มีการโจมตี ซึ่งถือว่าเป็นเรื่องที่ถูกต้องแล้ว

- Noise คือ ข้อมูลหรือเหตุขัดข้องที่ทำให้เกิด False Positive ขึ้น

- Site Policy คือ หลักเกณฑ์ในองค์กรที่ใช้ในการควบคุมและแก้ไข Policy ภายนIDS

- Site Policy Awareness คือ ความสามารถของ IDS ที่สามารถเปลี่ยนแปลง Policy หรือ Rule ของตัวเองได้อย่างยืดหยุ่น และยังแก้ไขการตอบสนองการโจมตีได้เหมาะสมต่อสภาพการทำงาน

- Masquerader คือ คนที่ไม่มีสิทธิ์ในระบบแต่พยายามที่จะเข้าถึงข้อมูลเหมือนกับตัวเองเป็นผู้ที่มีสิทธิ์ โดยปกติมักจะเป็นบุคคลภายนอกที่ใช้การโจมตีแบบ Social Engineering นั่นเอง

ระบบป้องกันการบุกรุก (IPS)

- ระบบป้องกันการโจมตี (Intrusion Prevention System) เรียกได้อีกอย่างหนึ่งว่า “Intrusion Detection and Prevention System (IDPS)” เป็นซอฟท์แวร์หรือเครื่องที่คอยตรวจจับการโจมตีหรือพฤติกรรมที่เสี่ยงต่อการโจมตีเครือข่ายภายใน

- หน้าที่หลักของ IPS

- ตรวจจับการทำงานที่บ่งบอกว่าเป็นการถูกโจมตี

- เก็บ Log การทำงานต่าง ๆ ภายในเครือข่าย

- หยุดการทำงานของการโจมตี

- ทำรายงานเกี่ยวกับการทำงานต่าง ๆ ของ Process ภายในระบบ

- IPS ถูกมองว่าต่อยอดมาจาก IDS

- พราะสามารถตรวจจับภายในเครือข่ายได้

- แต่สิ่งที่ทำให้ IPS แตกต่างจาก IDS คือ IPS ยังสามารถบล็อกการบุกรุกที่ตรวจจับได้

- นอกจากนี้ IPS ยังสามารถแจ้งเตือนไปยัง Admin ได้เช่นเดียวกับ IDS ด้วย

ประเภทของ IPS

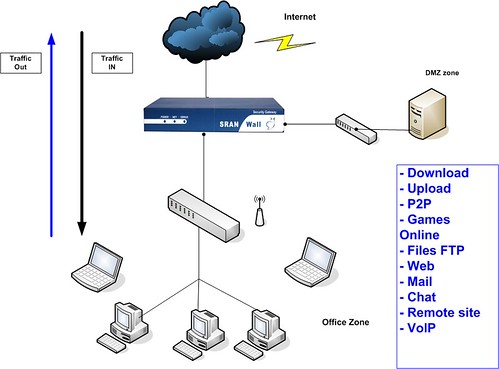

- Network-based IPS (NIPS) จะตรวจสอบระบบเครือข่ายทั้งหมดด้วยการวิเคราะห์การทำงานของโปรโตคอลต่างๆ ที่น่าจะเป็นการโจมตีหรือถูกโจมตี

- Wireless IPS (WIPS) ทำหน้าที่คล้ายกับ NIPS แต่จะเน้นไปที่การทำงานของระบบเครือข่ายไร้สาย

- Network Behavior Analysis (NBA) ตรวจสอบพฤติกรรมการทำงานที่ผิดปกติ โดยจำเป็นต้องติดตั้งเพื่อให้ระบบเรียนรู้พฤติกรรมที่ปกติของระบบเครือข่ายก่อน จึงจะทำงานได้มีประสิทธิภาพ

- Host-based IPS (HIPS) ประเภทนี้ต้องติดตั้งโปรแกรมลงเครื่องที่ต้องการตรวจจับการโจมตี ซึ่งจะทำหน้าที่วิเคราะห์การทำงานและการใช้งานต่าง ๆ ภายในเครื่องนั้น

Honeypot

- คือ ระบบหลุมพรางที่ถูกออกแบบมาให้เป็นเหยื่อล่อผู้โจมตี ให้หันมาโจมตีเครื่อง Honey Pot แทนที่จะ โจมตีระบบสำคัญหรือระบบวิกฤติขององค์กร [E. Whitman and J. Mattord, 2005] และเมื่อนำ Honey Pot หลายชุดมาเชื่อมต่อและรวมเข้าด้วยกันในระบบหนึ่งๆ จะเรียกว่า “Honey Net”

- Honeypotมีบริการชนิดที่เรียกว่า “Pseudo-service” ซึ่งเป็นบริการเทียมหรือบริการจำลอง ที่สร้างขึ้นมาเพื่อเลียนแบบบริการจริงที่เป็นที่น่าสนใจ แต่บริการจำลองจะถูกตั้งค่าให้มีช่องโหว่ เพื่อใช้เป็นกับดักจับการโจมตี เมื่อผู้โจมตีเห็นว่าเป็นบริการที่น่าสนใจและมีช่องโหว่ ก็จะเข้ามาโจมตีทันที ซึ่งหมายความว่าผู้โจมตีตกหลุมพรางของ Honey Pot จากนั้น ระบบ Honey Pot จะจัดเก็บรายละเอียดของการโจมตีดังกล่าวไว้ เพื่อใช้ศึกษาวิธีป้องกันที่มีประสิทธิภาพยิ่งขึ้นเมื่อต้องเผชิญกับการโจมตีลักษณะเดียวกันของระบบจริง

- จึงกล่าวได้ว่า ระบบ Honey Pot ใช้หลอกล่อให้ผู้โจมตีหลงเข้ามา เพื่อให้องค์กรได้ศึกษารูปแบบการโจมตีนั้น และใช้เป็นข้อมูลในการพัฒนากลไกป้องกันการโจมตีดังกล่าวให้มีประสิทธิภาพขึ้นนั่นเอง สำหรับ Honey Pot ที่ถูกพัฒนาเพื่อการค้า มีหลายผลิตภัณฑ์ เช่น CybercopSting, Tripwire, Deception Toolkit และ SymantecDecoyServer (ManTrap) เป็นต้น

- http://www.thaiadmin.org

- http://kmcenter.rid.go.th

- https://sites.google.com